盘点一下 OpenFire 的漏洞

昨天看到新出的 CVE-2023-32315 Openfire 权限绕过漏洞,深入了解一下并了解一下之前相关的漏洞。昨晚没来的及整理,趁今天有时间一起整理一下。

环境搭建

操作系统: win10 虚拟机

Openfire: 我这里方便用的是 3.10.3 版本的 传送门

Java: 我这里提示的是需要 32 位的 JDK 或者 JRE 去Oracle官网 下载即可

安装配置自行百度。

OpenFire

是免费的、开源的、基于可拓展通讯和表示协议(XMPP)、采用Java编程语言开发的实时协作服务器。 Openfire安装和使用都非常简单,并利用Web进行管理。单台服务器甚至可支持上万并发用户。

CVE-2019-18394

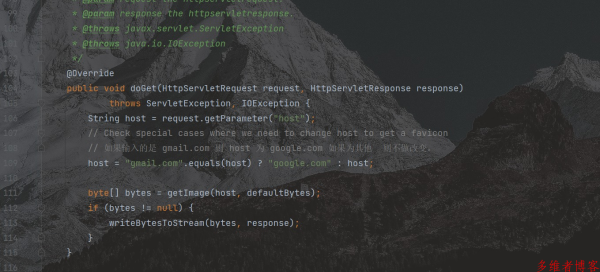

该漏洞允许未授权用户发起SSRF攻击,相关代码如下

Path:src/java/org/jivesoftware/util/FaviconServlet.java

重写了 HttpServlet 方法, host 进行了三目运算并未进行特殊处理。

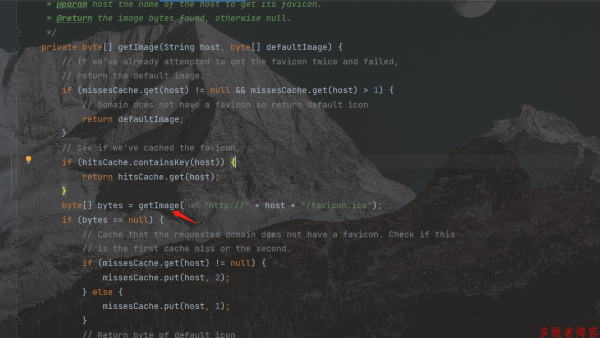

跟进 getImage 方法

大概可以看的出直接请求的 host 接 /favicon.ico 获取图标。在此也未进行任何过滤处理。

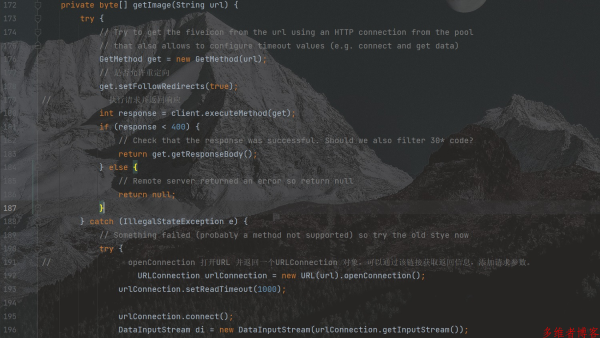

再次跟进 getImage 方法。

然后获取输入流,获取数据并返回。

POC:/getFavicon?host=192.168.0.100:8080/rebots.txt?

CVE-2019-18393

后台任意文件读取,该漏洞只影响windows下安装openfire的用户。

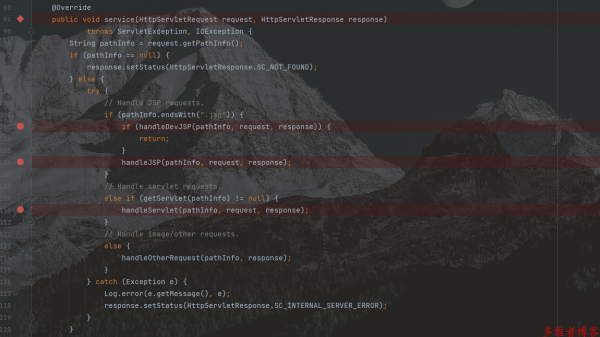

Path:src/java/org/jivesoftware/openfire/container/PluginServlet.java

在此进行了 URL 处理。

跟进 handleOtherRequest

上传中...100%

收藏

发表评论