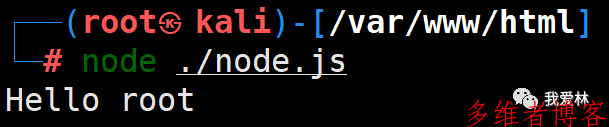

漏洞描述当出现异步传输错误时,被传递给“Error.prepareStackTrace”函数的主机对象处理不当。利用该漏洞可导致沙箱防护措施被绕过,并获得对主机的远程代码执行权限。攻击者可绕过沙箱防护措施,在运行该沙箱的主机上获得远程代码执...

-

-

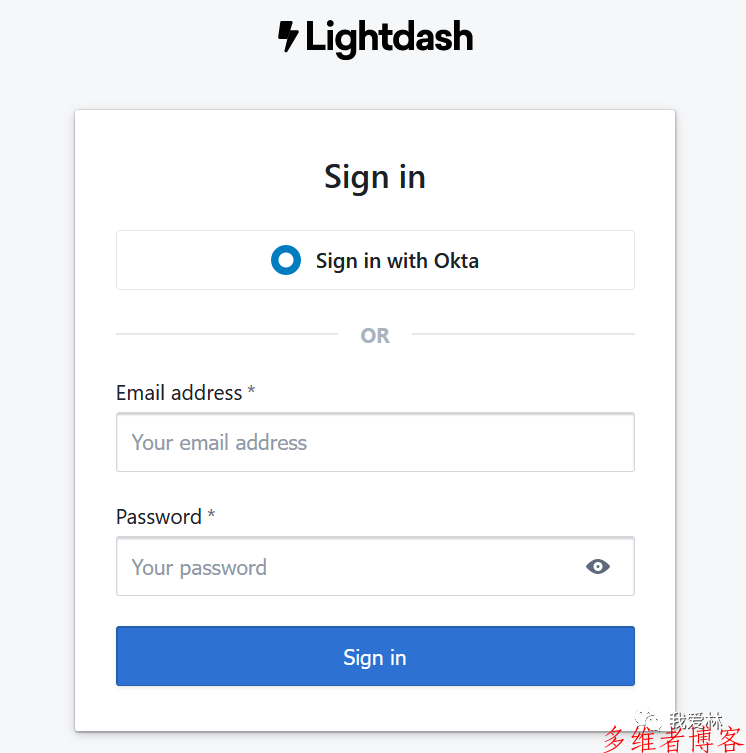

漏洞描述Lightdash是一款用于数据分析平台,它用来让数据团队和其他业务部门来聚集在一起做出更好的数据驱动决策。Lightdash可让您使用数据回答他们自己的问题,而不需要依赖专家的Sql技能。Lightdash0.510.3之前的版本...

-

漏洞描述Lightdash是一款用于数据分析平台,它用来让数据团队和其他业务部门来聚集在一起做出更好的数据驱动决策。Lightdash可让您使用数据回答他们自己的问题,而不需要依赖专家的Sql技能。Lightdash0.510.3之前的版本...

-

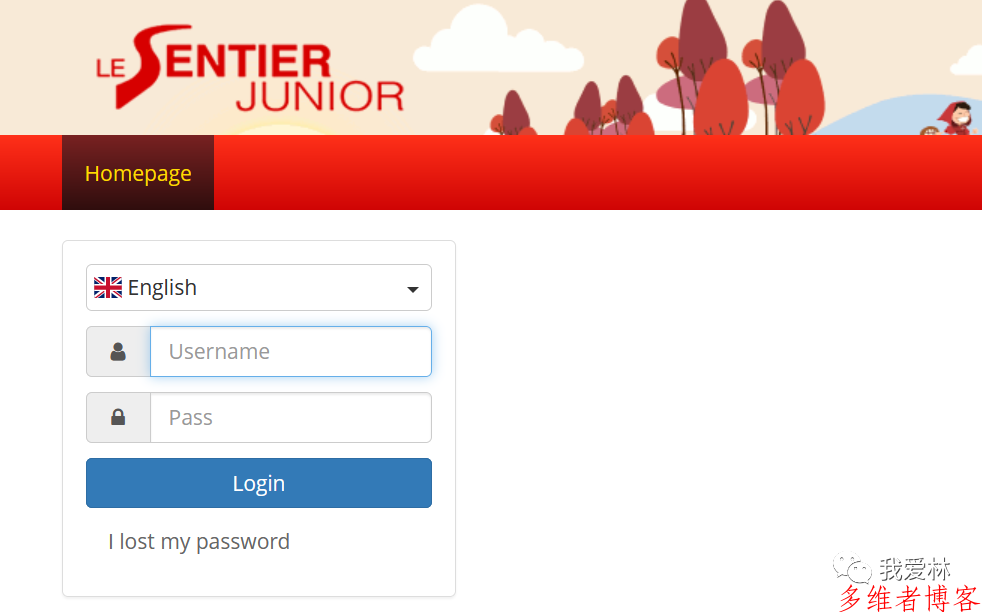

漏洞描述Chamilo是一款可用于用户免费下载的学习管理产品,其目的是为了提高来自弱势背景用户对在线课程的可及性。Chamilo由一个名Chamilo协会的非营利组织运行及管理。Chamilo存在命令执行漏洞,恶意攻击者可以通过构造的xml...

-

漏洞描述JeecgBoot企业级低代码平台qurestSql接口存在SQL注入漏洞,攻击者通过漏洞可以获取服务器数据库中的敏感数据,进一步攻击漏洞影响JeecgBoot企业级低代码平台FOFAapp="JeecgBoot-企业级低代码平台"...

-

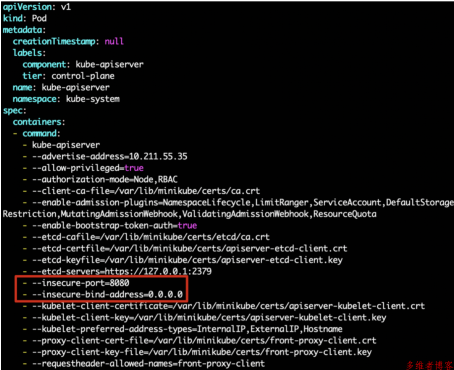

漏洞描述Kubernetes是一个可以移植、可扩展的开源平台,使用声明式的配置并依据配置信息自动地执行容器化应用程序的管理。在所有的容器编排工具中(类似的还有dockerswarm/mesos等),Kubernetes的生态系统更大、增长更...

-

漏洞描述微信客户端存在远程命令执行漏洞。目前已经发现在野利用,受害者点击链接就会中招,微信WindowsPC版进程webchatweb.exe会加载shellcode执行,整个过程无文件落地,无新进程产生,攻击者可以直接获取目标机器权限。参...

-

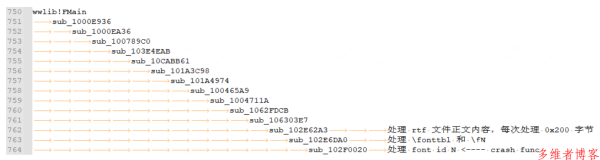

漏洞描述MicrosoftOfficeWord是微软公司的一个文字处理器应用程序。Word给用户提供了用于创建专业而优雅的文档工具。该漏洞存在于MicrosoftWord的RTF解析器(wwlib)中,是一个远程代码执行漏洞,攻击者可以制作...

-

盘点一下OpenFire的漏洞昨天看到新出的CVE-2023-32315Openfire权限绕过漏洞,深入了解一下并了解一下之前相关的漏洞。昨晚没来的及整理,趁今天有时间一起整理一下。环境搭建操作系统:win10虚拟机Openfire:我这...

-

我爱林攻的技术文章仅供参考,任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得利用网络从事危害国家安全、荣誉和利益,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后...